Ciberataque a la Agencia Espacial: qué falló y qué riesgos trae para 2026

Jan 06, 2026Durante años, la narrativa fue clara: las infraestructuras más críticas del mundo están protegidas con los más altos estándares de seguridad.

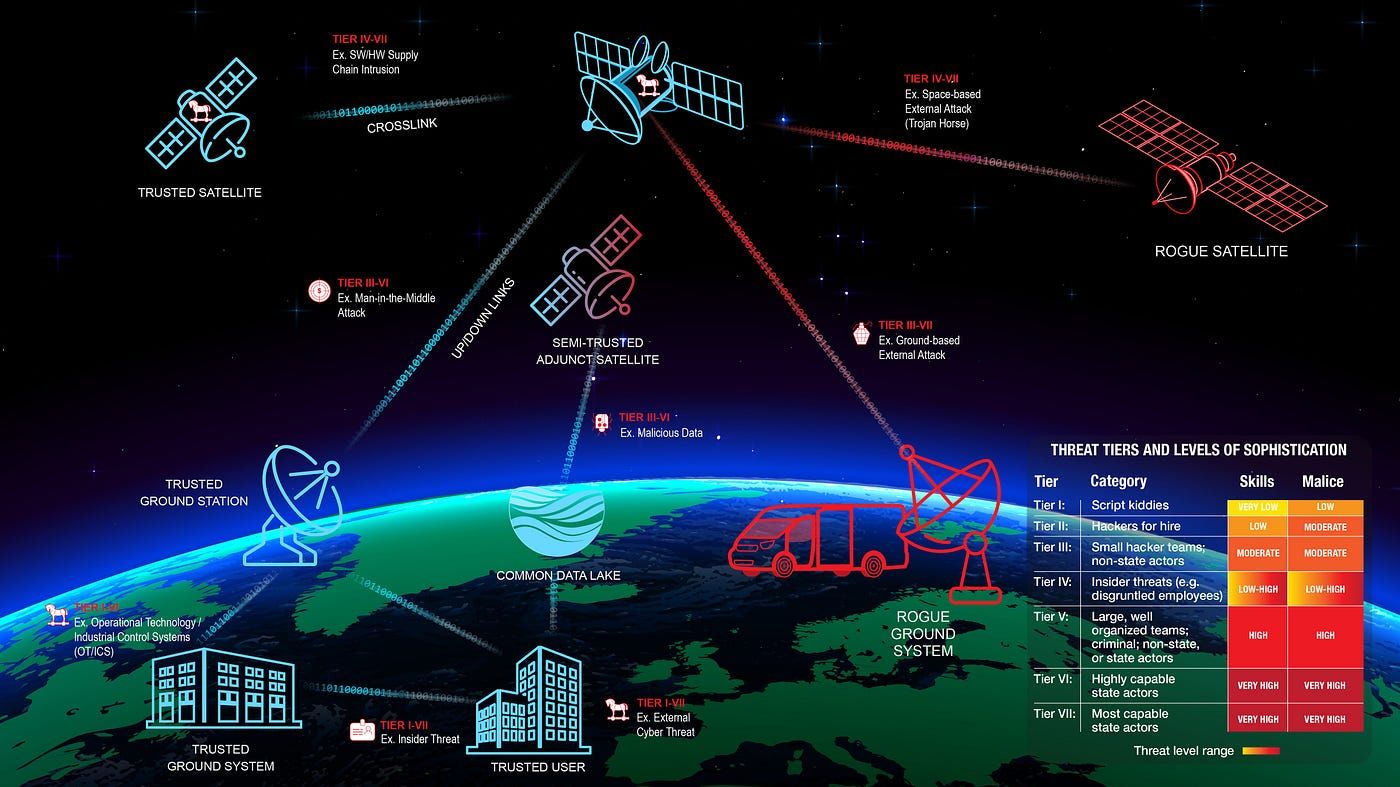

Satélites, agencias espaciales, investigación científica avanzada… objetivos demasiado importantes para fallar.

Pero en 2025, esa idea volvió a romperse.

La Agencia Espacial Europea (ESA) confirmó que servidores externos vinculados a proyectos científicos fueron comprometidos en un ciberataque a principios del 2025. No hablamos de una startup, ni de una pyme con malas prácticas. Hablamos de una de las organizaciones tecnológicas más avanzadas del planeta .

Y la pregunta no es qué pasó.

La pregunta real es:

Si una agencia espacial puede ser comprometida…

¿qué queda para los sistemas críticos en 2026?

¿Qué ocurrió realmente?

El ataque no afectó directamente a los sistemas centrales de control espacial, pero sí a infraestructura externa utilizada para colaboración, investigación y gestión de proyectos.

En otras palabras:

-

Servidores “auxiliares”

-

Sistemas considerados de menor criticidad

-

Infraestructura que no estaba en el foco principal de seguridad

El resultado: acceso no autorizado a datos y entornos que, aunque no controlan satélites, sí forman parte del ecosistema operativo.

Este detalle es clave, porque aquí no falló la criptografía, ni un zero-day de película, falló algo mucho más común.

El verdadero problema: la seguridad por prioridades

Este caso refleja un patrón que se repite en empresas, gobiernos y sistemas críticos:

“Protegemos lo importante…

y asumimos que lo demás no es atractivo.”

En 2025, esa suposición ya no es válida y en 2026, será directamente peligrosa.

¿Por qué?

Porque los atacantes ya no buscan el acceso más directo, sino el más descuidado:

-

Sistemas externos

-

Infraestructura heredada

-

Entornos compartidos

-

Plataformas de colaboración

-

Proveedores y terceros

Lo que antes se llamaba “infraestructura secundaria” hoy es la puerta principal.

Lo que este ataque anticipa para 2026

1. Los sistemas críticos ya no fallarán por exploits sofisticados

Fallarán por errores de gestión de activos.

No saber exactamente:

-

qué sistemas existen

-

quién los administra

-

qué datos manejan

-

cómo se conectan con lo crítico

es una debilidad más grave que un puerto abierto.

2. La segmentación lógica será insuficiente si el criterio no acompaña

Muchas organizaciones confían en:

-

firewalls

-

segmentación

-

controles perimetrales

Pero si no existe una visión de riesgo integral, esos controles solo aíslan… no protegen.

El ataque a la ESA demuestra que:

no necesitas tocar el núcleo para causar impacto.

3. La cadena de confianza será el nuevo perímetro

En 2026:

-

proveedores

-

colaboradores

-

plataformas externas

-

servicios compartidos

serán objetivos prioritarios.

No porque sean débiles técnicamente, sino porque nadie los trata como críticos.

Lección clave para pentesters y equipos de seguridad

Este caso deja una enseñanza incómoda:

❌ No basta con “saber usar herramientas”

❌ No basta con cumplir normativas

❌ No basta con auditar lo obvio

✅ Hace falta pensar como atacante moderno

El atacante no pregunta: “¿Qué sistema es más importante?”

Pregunta: “¿Qué sistema está menos vigilado?”

¿Qué deberían aprender las organizaciones antes de 2026?

-

Inventario real de activos, no solo documentado

-

Clasificación de riesgo dinámica, no estática

-

Evaluación continua de sistemas externos y auxiliares

-

Pentesting basado en escenarios, no solo en checklists

-

Menos confianza en el papel, más validación práctica

Porque la seguridad documental no detiene ataques reales.

¿Por qué este caso importa aunque no trabajes en el espacio?

Si piensas que este ataque no te afecta porque:

-

no manejas satélites

-

no trabajas en infraestructuras críticas

-

no eres una agencia gubernamental

entonces este blog es exactamente para ti.

Porque la mayoría de las brechas en 2026 no vendrán por tecnología avanzada, sino por suposiciones equivocadas.

La Agencia Espacial no cayó por falta de recursos, cayó por algo mucho más humano:

creer que algunos sistemas no valían la pena proteger igual que otros.

En 2026, esa creencia será uno de los errores más costosos en ciberseguridad.