🧱 Evasión WAF

Oct 21, 2025Hola Amigos.

Hoy vamos a topar un tema muy interasante, todos conocemos los FIrewalls, pero ¿Conocían los WAF?, bueno, hoy vamos a hablar de ellos, quedate hasta el final.

Los Firewalls de Aplicaciones Web (WAF, por sus siglas en inglés) son defensas que filtran y monitorean el tráfico HTTP hacia y desde una aplicación web, su objetivo es bloquear ataques como inyecciones SQL, XSS y otros vectores comunes.

Pero, ¿Qué pasa cuando un pentester necesita auditar una aplicación protegida por un WAF? Hoy te explicamos cómo Burp Suite puede convertirse en tu mejor aliado para evadir estas defensas y simular ataques reales sin levantar alarmas, empecemos

¿Qué es un WAF y por qué es un desafío?

Los WAF se colocan entre el cliente y el servidor web, inspeccionando el tráfico en tiempo real, usan reglas, firmas y heurísticas para detectar patrones maliciosos, algunos incluso utilizan Machine Learning para adaptarse a nuevos ataques. Esto hace que muchas cargas útiles comunes sean bloqueadas o generen errores 403 (Forbidden).

Un pentester necesita entender cómo evitar estos bloqueos para evaluar realmente la seguridad de una aplicación. Aquí es donde entra Burp Suite.

Herramientas clave

1. Intruder y codificación de payloads

La herramienta Intruder de Burp Suite permite lanzar ataques con múltiples combinaciones de payloads. Para evadir un WAF, es crucial codificar o alterar ligeramente las cargas para que no coincidan con las firmas predefinidas del firewall.

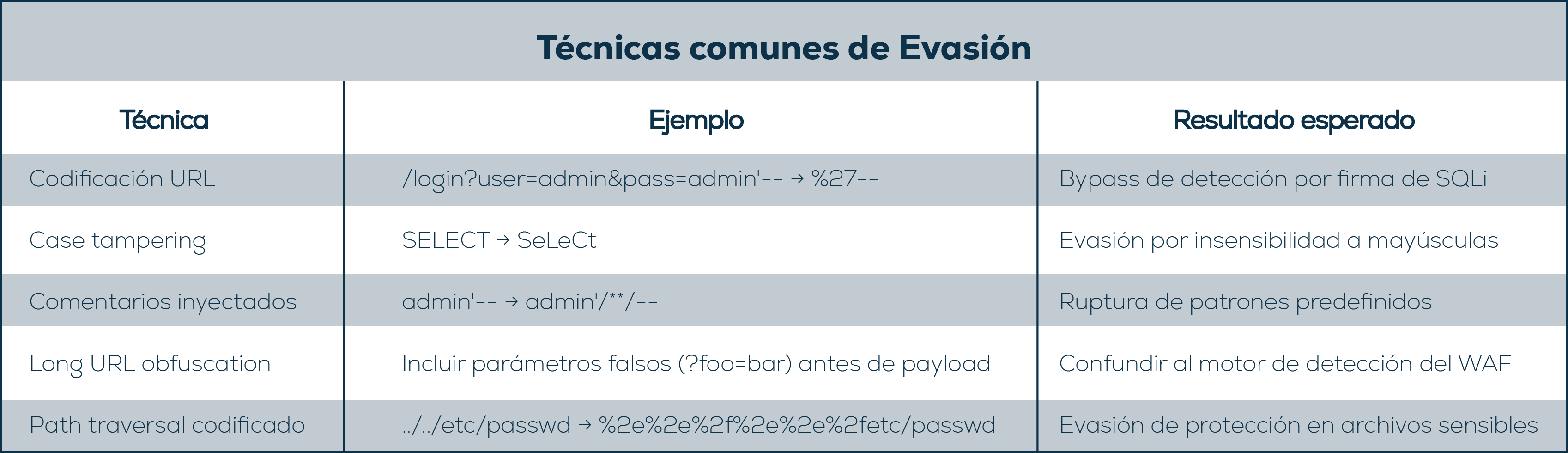

Ejemplos de técnicas:

-

Obfuscación: Cambiar

SELECTporSEL/**/ECT. -

Codificación: Usar URL encoding o Unicode (

%27en lugar de'). -

Fragmentación: Dividir una carga útil en partes más pequeñas.

2. Burp Collaborator

Muchos WAF bloquean ataques directos, pero no pueden detectar actividades como la exfiltración de datos a servidores externos. Con Burp Collaborator, puedes comprobar si una aplicación responde a peticiones externas (como DNS o HTTP), útil para detectar SSRF o RCE tras bambalinas.

3. Modificación de cabeceras HTTP

Algunos WAF filtran en función de cabeceras como User-Agent o Referer. Desde la pestaña Proxy > HTTP History, puedes interceptar y modificar estas cabeceras para parecer una petición legítima desde un navegador común.

También puedes probar encabezados como X-Original-URL o X-Rewrite-URL, que ciertos servidores aceptan como rutas alternativas y pueden evadir el WAF.

4. Bypass usando métodos HTTP alternativos

Un WAF mal configurado podría bloquear ataques en peticiones GET y POST, pero ignorar métodos como PUT, TRACE, OPTIONS o incluso HEAD. Desde Burp, puedes interceptar una petición y cambiar el método HTTP para comprobar si el WAF sigue actuando.

5. Repeater + Análisis por iteración

Una de las funciones más poderosas es el Repeater, que permite probar manualmente variaciones de una misma petición. Aquí puedes aplicar transformaciones como:

-

Cambiar mayúsculas y minúsculas (

UNION SELECT→UnIoN SeLeCt) -

Usar comentarios (

--,/*...*/) para romper la lógica de detección -

Probar rutas internas o endpoints olvidados por el WAF

Recomendaciones éticas

Estas técnicas deben utilizarse exclusivamente en entornos controlados, con autorización explícita, como parte de auditorías de seguridad. Evadir un WAF en un sistema sin permiso no solo es ilegal, sino que puede tener consecuencias graves.

Ahora lo saben, Burp Suite es una herramienta extremadamente poderosa cuando se trata de auditorías web, especialmente frente a defensas como los WAF, un pentester ético debe saber cómo manipular las peticiones, transformar los payloads y detectar puntos ciegos en la configuración del firewall.

Con práctica y conocimiento, es posible simular ataques reales y ayudar a las empresas a fortalecer sus defensas.

¿Estás listo para poner a prueba estas técnicas en tu próximo laboratorio?

Saludos

Equipo Hacker Mentor