🚩 Footprinting la fase olvidada del Pentesting

Jun 10, 2025Hola Amigos.

Hoy vamos a hablar de una de las fases olvidadas del pentesting, si tú la conoces es por qué no te la has saltado, nos referimos a la fase de footprinting (especialmente en su modalidad pasiva) es frecuentemente ignorada en los procesos de pentesting, sin embargo, es la base indispensable que permite que herramientas como Nmap actúen con precisión quirúrgica, evitando ruido, reduciendo probabilidad de detección, y optimizando tiempo y recursos, iniciemos con este artículo.

1. ¿Qué es el footprinting y por qué importa?

El footprinting o reconocimiento es la etapa inicial del pentesting, donde se recogen datos sobre el objetivo sin interactuar directamente con él: dominios, subdominios, IPs, correos de personal, infraestructura, versiones y exposición de servicios

El footprinting pasivo incluye búsquedas en Google, consultas WHOIS, consultas DNS, redes sociales, fuentes públicas, todo sin tocar el objetivo.

2. El arte de no dejar rastro: Footprinting pasivo

Técnicas comunes:

-

DNS (WHOIS): extraer rangos IP, contactos, vencimiento.

-

Google Dorks: archivos expuestos, versiones específicas, endpoints internos.

-

Redes sociales y LinkedIn: perfiles de empleados, tecnologías usadas.

-

Fuentes OSINT: Shodan, Censys, sitios como GitHub en busca de credenciales inadvertidas.

Todo ello permite construir un perfil técnico y organizativo sin levantar alertas

3. ¿Cómo mejora Nmap a partir de footprinting?

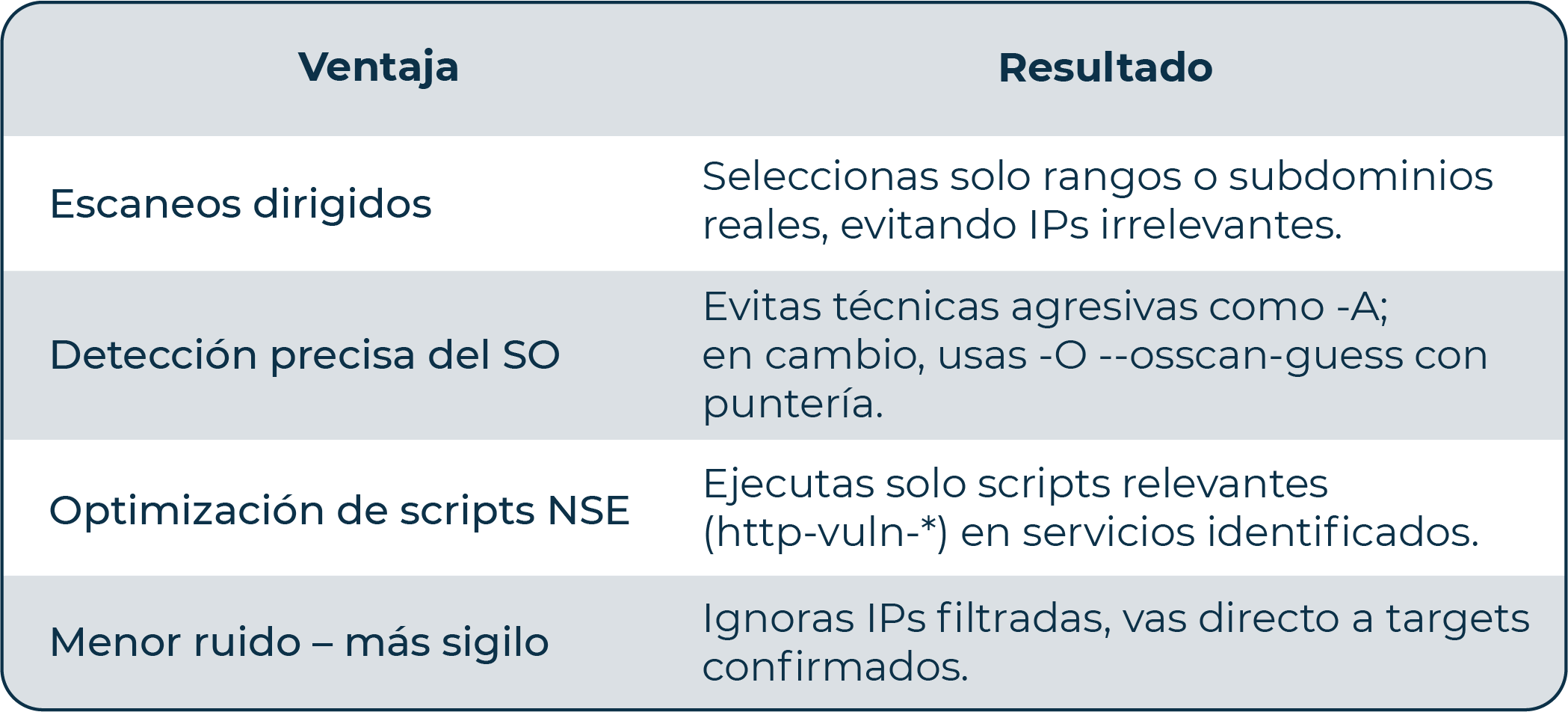

Con la inteligencia recolectada:

Todo esto se traduce en menos tráfico superfluo, menor probabilidad de trigger en IDS/IPS, y resultados más limpios y útiles.

4. Ahora un Ejemplo práctico

-

Recolectas info: dominio

empresa.com→ subdominiosapp.empresa.com, IP pública 203.0.113.45, servidor web nginx, empleados con roles IT. -

Filtras: límites de red identificados, exclusión de zonas irrelevantes.

-

Ejecutas en Nmap:

Obtienes rápidamente servicios activos y versiones, sin enviar portscans a rangos amplios, sin alertar sistemas externos.

5. Buenas prácticas y recomendaciones

-

Itera: tras cada escaneo, ajusta inmediatamente tu reconocimiento para afinar aún más.

-

Registra meticulosamente IPs, subdominios, versiones.

-

Mantente actualizado: nuevas fuentes OSINT, cambios legales en WHOIS, etc.

-

Respeta límites: footprinting pasivo no requiere autorización, pero escaneos activos sí.

De hoy en adelante recuerden, el Footprinting pasivo es más que una fase preliminar: es la piedra angular que da dirección, precisión y sigilo al uso de herramientas activas como Nmap. Al invertir tiempo en recolección inteligente y pasiva, puedes reducir drásticamente el volumen de escaneo, minimizar alertas y optimizar tiempo y recursos en un pentest.

No te pierdas de todas nuestras novedades MUY PRONTO....

Nos vemos en una próxima

Saludos

Equipo Hacker Mentor